Configuración Portal Cautivo Aruba Central

Acceda a la controladora en nube Aruba Central

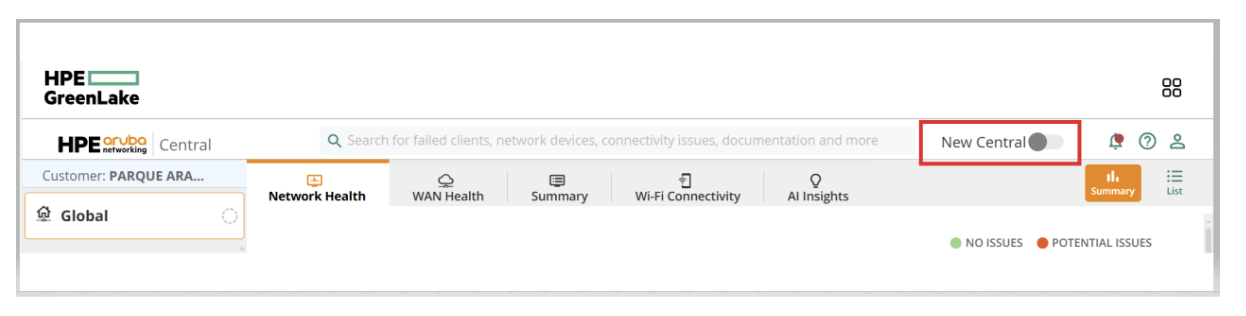

1) Deshabilite la Central Nueva en caso que esté habilitada.

2) En el menú izquierdo acceda al grupo que se desea configurar.

3) Acceda a la opción de configuración en el botón superior derecho "Config".

4) Ir a la sección de redes inalámbricas y crear / o editar una red.

5) Opción General, establecer el nombre de la red.

6) Configuración por defecto de VLAN (en su red puede variar)

7) Seguridad:

Security Level: Captive Portal

Splash Page:

Captive Portal Type: External

Captive Portal Profile: (Crear nuevo)

Edición del nuevo perfil de captación:

Name: Aiwifi

Authentication Type: Radius

IP or Hostname: captive.aiwifi.io

URL: /

Port: 443

Use HTTPS: yes

Redirect URL: https://google.com/

Splash Page:

Primary Server: (Crear nuevo)

Adicionar servidor de RADIUS Autenticación y Cuentas:

Server Type: RADIUS

Name: RADIUS_DW

Auth Port: 1812

Accounting Port: 1813

Configuración del servidor RADIUS:

https://help.aiwifi.io/es/category/manuales-de-configuracion/article/informacion-universal-de-configuracion

IP Address: XXXXXXXX

Shared Key: XXXXXXXX

Guardar cambios "Ok"

Advanced Settings -> Accounting:

Accounting: Use Authentication Servers

Accounting Intrerval:

Walled Garden, dejar en blanco.

Guardar cambios.

Access

Access rules: Role Based

Seleccionar Acceso basado en roles.

En el Rol principal por defecto, se puede establecer el Ancho de Banda que tendrán los usuarios por medio de una nueva regla con atributo "Bandwidth Contract".

Crear un nuevo rol de pre-autenticación y agregar las reglas de permiso del Walled Garden (Como regla final, siempre debe quedar "Deny any to all destinations")

Access Rules:

Rule Type: Access Control

Action: Allow

Destination: To a Domain Name

Domain Name: *.aiwifi.io

Guardar cambios "Ok"

De la misma forma, agregar las URL de Walled Garden necesarios, uno por regla:

Si está utilizando Login Social, por favor solicite al equipo de soporte la información actualizada sobre los dominios requeridos para que funcione esta autenticación.

Ir a la sección de asignación de roles, el rol principal sin restricciones debe estar configurado por defecto:

Ir a la sección de Asignar rol de pre autenticación:

Habilitar mediante el checkbox y seleccionar el rol de pre autenticación (con restricciones) configurado en los pasos anteriores.

Guardar cambios.

Para configurar el “Certificate usage”, ir a Config > Devices > Access Points

Luego, seleccionar “Security”, en donde se desplegarán varias opciones, se procede a seleccionar “Certificate Usage”

Seleccionar en “Captive Portal” la opción “aruba_default”

Guardar cambios.

REGISTRO EN AIWIFI.

Tomar nota de cada dirección MAC de cada AP

Adicionarlos usando la opción de Dispositivos -> Administrar dispositivos -> Agregar nuevo dispositivo

Nota: por aspectos propios de Aruba Central , solamente es posible hacer control de tiempo de sesión. La redirección al landing page y el control de anchos de banda, deben ser configurados directamente en la controladora tal como se indica en pasos previos.